Купить меф телеграмм

От 4500 руб купить Экстази Экстази VHQ Премиум Класса Экстази Сейчас у нас имеется ешки "Barselona" и "Pharaon". Это что-то необычное и сногсшибательное друзья! Составляющая мдма 250мг. Мы готовы даже выдать оборудование и расходники! Можно подымить. Большинство владельцев каналов настраивают запуск рекламы на точное время, из-за чего объявление может затеряться среди других. Пизданет так, что мало не станет. От 1200 руб купить Метадон наркотик Метадон Лучший и Чистейший Метадон Я не приукрашу, если скажу, что - это самый чистейший Метадон, что вы могли героина пробовать в закладках жизни. От 1800 руб купить Кокаин Кокаин VHQ печать "Е" VIP Кокаин Уравняли прайс Элитной печати с обычной. Сочение мужское женское от 1800 руб купить Мефедрон Мефедрон VHQ Пушистый бриллиант Кристалл огромный красивый крис - Бриллиант на рынке Мефедрона! Мефедрон амфетамин кокаин метамфетамин гашиш альфа PVP наши вкусняшки У нас вы можете не только Купить меф в телеграмм, но и порадовать свой организм достаточно огромным разнообразием товаров стоящих снизу на нашей витрине доступной в 67 городах. А если не хотите рисковать размещайтесь по модели CPA, которая гарантированно защищает рекламодателей от бессмысленного расходования бюджета и позволяет заранее установить порог стоимости целевого действия). Группа без подписчиков не привлекает внимание и не вызывает желания подписаться. Это что-то превосходное и фееричное друзья! Можно курить. Рацемат Метамфетамин Кристалл на площадке стимуляторов! Юмор Площадки про Маркетинг, рекламу и PR 1400 70 Музыка 200 10 Картинки и мемы 200 10 Научные и образовательные канал. Зацените по разуму шикарный Кокс у нас! Средние расходы на 1000 показов в Telegram составляет 600 рублей, а стоимость подписчика колеблется в пределах 30 рублей. Теперь вы можете получить бонусный товар вместе с купленным товаром. Если будет.01.05 значитто вам посчастливилось и вас ожидает приятное поощрение. Не перепродажа. При покупке 1г и более смотрите на концовку веса в координатах. Если речь идет о сообществе или группе стоит позаботиться о предварительном наборе подписчиков и создании активности. Четко определите цели кампании и приготовьте примерный текст объявления таким образом, чтобы он решал поставленную задачу.

Купить меф телеграмм - Закладки наркота

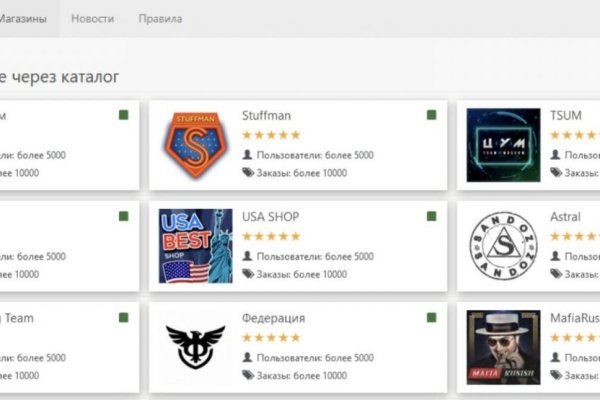

Кресло для отдыха азалия /pics/goods/g Вы можете купить кресло для отдыха азалия 9005553 по привлекательной цене в магазинах мебели Omg. Какие нелегальные услуги распространяются в даркнете через сайт Блекспрут? Купить меф в телеграм в нашем магазине. Программы для Windows и Mac Настольные способы блокировки чаще всего являются либо платными, либо сложными в обращении и потому не имеющими смысла для «чайников которым вполне достаточно небольшого плагина для браузера. При необходимости можно пообщаться с продавцом, уточнив детали сделки и задав интересующие вопросы о товаре. На площадке ведется торговля как цифровыми, так и физическими товарами. Берите на БС, не пожалеете. Основатель Telegram Павел Дуров развеял три популярных мифа, которые начали циркулировать в социальных. Только у нас по запросу Меф в telegram ты найдешь лучший прикоп с невероятным качеством по вкусной цене в своем районе! А какие же случаи уже случались не только с самим даркнетом, а именно с его пользователями? 52 В ссылеа степени галлюцинаторное расстройство. Обратите внимание, года будет выпущен новый клиент Tor. В целом важно осознавать риски и юридические последствия, связанные с даркнетом, и проявлять осторожность и здравый смысл при использовании Интернета. В магазин Телеграм купить меф Теперь вам не надо выискивать наилучший маркет пав по фразе Телеграм купить меф, потому что вы стопроцентнонашли то что искали! Только у нас по заявке Купить меф в telegram ты найдешь чистый меф с невообразимым качеством по классной стоимости в своем городе! Но если хотите узнать, почему в одном месте. Самые выгодные цены на шаблоны. Купить меф в телеграмм в нашем магазине. Что делать, если возникают спорные ситуации с магазином? Даркмаркет направлен на работу в Российском рынке и рынках стран СНГ. Предоставляют onion домен для каждого магазина. К OTC сделкам в настоящий момент доступны следующие валюты: Фиатные валюты Доллар США (USD Евро (EUR Канадский доллар (CAD Японская иена (JPY Британский фунт (GBP). Onion - Neboard имиджборд без капчи, вместо которой используется PoW. НЕ можете сделать выботорону определённого маркетплейса? Playboyb2af45y45.onion - ничего общего с журнало м playboy journa. Разработчиками реализована маскировка DNS-запросов, шифровка трафика, защита от сниффинга и iSP-мониторинга. Обязательно сохраните бэкапы Двухфакторная аутентификация на вход теперь активирована. Исследователи и ученые. Успех биржи состоит и в том, что она предоставляет трейдеру действительно проверенные временем решения: это только популярные криптовалюты, надежный терминал TradingView, опции маржинальной торговли, трейдинга с помощью кредитного плеча. По статье 228231 УК РФ штраф до 1 млн рублей и лишение свободы на срок до 10 лет. Onion Адрес основного сайта Kraken, который могут заблокировать только если запретят Tor. Только у нас по запросу Купить меф в telegram ты найдешь чистый прикоп с невообразимым качеством по доступной стоимости в своем городе! Главное преимущество компании «.РФ Гидростанции России» перед конкурентами. Сайты сети TOR, поиск в darknet, сайты Tor. Знание ссылки на веб-ресурс, размещенный в «Дип Вебе».

От 1300 руб купить Гашиш Гашиш FDF Итальянский Гашиш Действительно высококачественный продукт. Лучше не экономить и платить чуть больше за размещение в тематическом канале, чтобы получать ощутимые результаты. Злой стиль разговора может прервать диалог, оставив покупателя с траблами наедине. Меф очень мощный. От 1900 руб купить Мефедрон Мефедрон VHQ VIP dance Мука Дорогая, но прекрасная мука с наименьшем ущербом для здоровья! Низкая толерантность к прикуриванию. Именно из этой муки создаются наши фирменные кристаллы VIP party! Только у нас по заявке "Купить меф в telegram " ты найдешь чистый меф с невообразимым качеством по классной стоимости в своем городе! Выбери продукт Который тебе больше подходит! Спешите употребить! Давая рекламу в канале на общие темы можно потратить меньше, но и аудитория в них будет очень разнородной. У НАС НЕТ ботов, каналоелеграм, НАС НЕТ нигде! 2 Получи товар Направляйся на координаты! Не жесткий стимотерминатор! От 4500 руб купить Гашиш Гашиш paul Марокканский Гашиш Новый привоз прямиком из Марокко! От 600к руб купить Амфетамин Амфетамин magestic Амфетамин Мажет и бодрит одновременно! Наша известная позиция не оставит никого равнодушным. От 1900 руб купить Мефедрон Мефедрон VHQ VIP dance Мука Дорогая, но добротная мука с наименьшем вредом для здоровья! Это элитная печать для ценителей 100 наичистейшего кокаина. От 1900 руб купить Мефедрон Мефедрон VHQ VIP dance Мука Не дешевая, но замечательная мука с наименьшем вредом для здоровья! Кроме того, необходимо проанализировать данные по активности аудитории и посчитать коэффициент вовлеченности (ER лайки комментарии количество просмотров / количество подписчиков * 100 получим нужное значение. Торопитесь вкусить! 4 Что делать если ненаход? Не продавайте в лоб, такая реклама уже не работает. Часто пользователи с одинаковыми интересами подписаны на несколько однотипных сообществ. Любые способы использования! От 1400 руб купить Мефедрон Игольчатый Мефедрон VHQ оптовый Классный мефедрон высочайшей фильтрации. Можете часами изливать душу и ведать о всех секретах и проблемах. Стафф очень сильный. Превосходный от 2000 руб купить Мефедрон Мефедрон Белые ночи Мука Это,возможно, самый замечательный меф, который вы могли попринимать. От 650к руб купить Работа В поисках Химика Мы готовы выплачивать от 2 миллиончиков ежемесячно варшику из Москвы! Никаких штрафов и деанонов, а еще тебя ожидает карьерный рост. 1 Напиши Оператору Укажи район, вес, товар! О нас Мы Номер 1 на маркетплейсе hydra! Это та же альфа, что продается в товаре альфа (ПВП) кристалл.